Introduzione

La sicurezza delle informazioni è diventata un pilastro fondamentale per le organizzazioni di ogni dimensione e settore: la ISO 27001 costituisce la norma di riferimento internazionale, progettata per guidare l’implementazione ed il mantenimento di sistemi di gestione della sicurezza delle informazioni (SGSI / ISMS – Information Security Management System) efficaci.

La ISO/IEC 27001 è parte di una famiglia più ampia di standard dedicati alla sicurezza delle informazioni, noti collettivamente come serie ISO/IEC 27000: la norma specifica i requisiti per stabilire, implementare, mantenere e migliorare continuamente un SGSI all’interno del contesto dell’organizzazione; adotta un approccio basato sul rischio, che consente alle organizzazioni di personalizzare le misure di sicurezza in base alle proprie esigenze specifiche ed ai rischi identificati.

Le informazioni sono diventate una delle risorse più preziose per le organizzazioni: la crescita esponenziale dei dati, l’adozione del cloud computing, la mobilità aziendale e la diffusione dell’Internet delle Cose (IoT – Internet of Things) hanno ampliato il perimetro della sicurezza informatica, esponendo le aziende a nuovi e complessi rischi. Cyber-attacchi, furti di dati, violazioni della privacy ed altre minacce alla sicurezza possono avere conseguenze devastanti, da danni finanziari a perdite di reputazione: la ISO 27001 assume un ruolo cruciale, fornendo un framework strutturato ed una metodologia per la gestione proattiva della sicurezza delle informazioni.

Una delle caratteristiche distintive della ISO 27001 è il suo approccio basato sul rischio alla sicurezza delle informazioni: un approccio che consente alle organizzazioni di identificare, valutare e trattare i rischi in modo sistematico, garantendo che le misure di sicurezza siano allineate con le specifiche esigenze e gli obiettivi aziendali. L’analisi del rischio diventa in tal modo elemento centrale nella pianificazione e nell’implementazione del SGSI, consentendo alle organizzazioni di concentrare le risorse laddove siano più necessarie.

La ISO 27001 riconosce come la tecnologia da sola non possa garantire la sicurezza delle informazioni: una cultura organizzativa forte, che promuova la consapevolezza e l’impegno di tutti i dipendenti verso la sicurezza, è fondamentale per il successo di qualsiasi SGSI. La norma incoraggia quindi le organizzazioni ad investire nella formazione, nella sensibilizzazione e nel coinvolgimento attivo del personale, al fine di costruire un ambiente lavorativo che valorizzi la sicurezza delle informazioni come obiettivo comune.

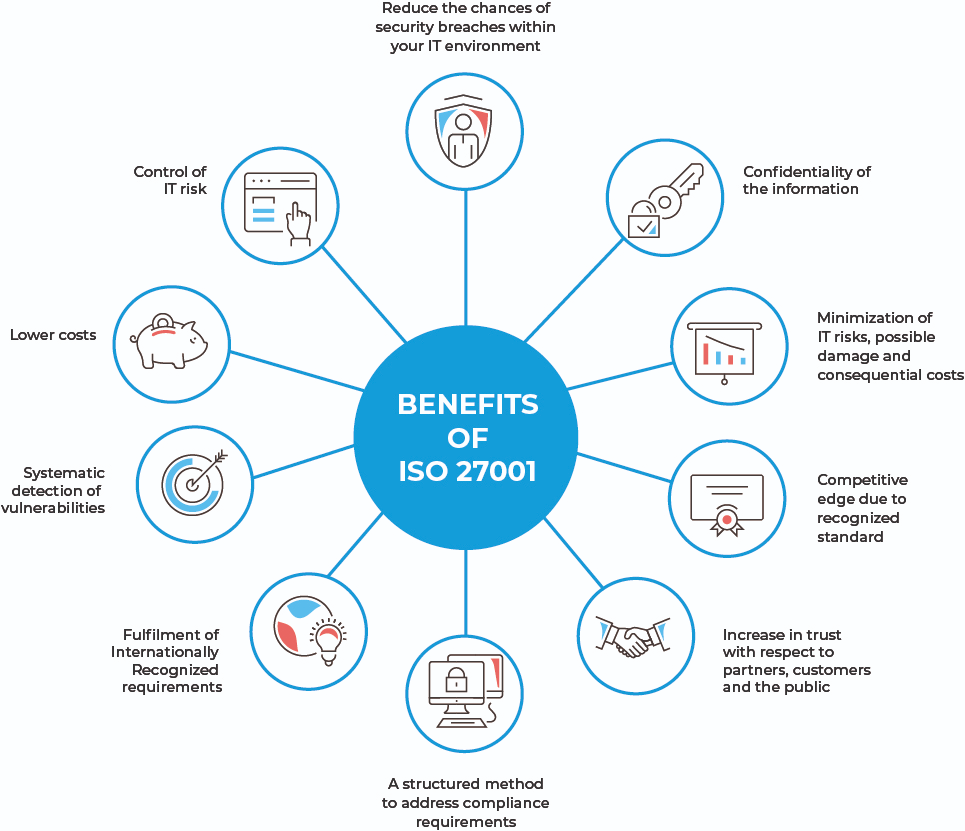

Oltre a fornire una guida per l’implementazione di pratiche di sicurezza robuste, la ISO 27001 offre alle organizzazioni la possibilità di ottenere una certificazione riconosciuta a livello internazionale: una certificazione che dimostri l’adesione dell’organizzazione ad elevati standard di sicurezza delle informazioni, potenziando la fiducia dei clienti, dei partner e delle altre parti interessate. In un contesto normativo sempre più complesso, infine, il rispetto degli standard ISO può aiutare le organizzazioni a rispettare i requisiti legali e normativi in materia di sicurezza dei dati e privacy.

Origini e sviluppo

Origini della ISO 27001

Le radici della ISO 27001 affondano nel crescente riconoscimento della sicurezza delle informazioni come elemento critico per il successo e la sopravvivenza delle organizzazioni nell’era digitale.

Per comprendere pienamente le origini della ISO 27001, è essenziale esaminare il contesto tecnologico e normativo degli anni ’80 e ’90. In questo periodo, l’adozione su larga scala delle tecnologie dell’informazione iniziava a trasformare il mondo degli affari, portando con sé nuove opportunità ma anche nuovi rischi. Le prime forme di virus informatici, attacchi di hacking e violazioni di dati evidenziarono la vulnerabilità delle informazioni digitali, suscitando una crescente preoccupazione riguardo alla sicurezza informatica.

Prima della nascita della ISO 27001, diverse organizzazioni e paesi avevano già iniziato a sviluppare framework e standard per la sicurezza delle informazioni: un precursore chiave della ISO 27001 fu il British Standard BS 7799, introdotto nel Regno Unito nel 1995, che fu tra i primi a fornire linee guida comprensive volte alla gestione della sicurezza delle informazioni, influenzando significativamente lo sviluppo successivo degli standard internazionali.

La transizione dal BS 7799 alla ISO 27001 può essere letta come una risposta alla crescente globalizzazione delle tecnologie dell’informazione ed alla necessità di un approccio standardizzato alla sicurezza delle informazioni: il passaggio ad uno standard internazionale rifletteva infatti l’intenzione di creare un linguaggio comune ed una serie di principi universalmente accettati in termini di sicurezza delle informazioni, indipendentemente dalla componente geografia o dal settore di riferimento.

Il processo di sviluppo della ISO 27001 ha visto una collaborazione senza precedenti tra esperti di sicurezza delle informazioni, organizzazioni e governi di tutto il mondo: una cooperazione che ha garantito come lo standard tenesse conto delle diverse esigenze e sfide legate alla sicurezza delle informazioni attraverso i più disparati contesti. La partecipazione di un ampio spettro di stakeholder ha altresì contribuito a garantire come la norma fosse sia rigorosa che flessibile, in grado di adattarsi alle mutevoli minacce alla sicurezza delle informazioni.

Con l’adozione della ISO 27001 nel 2005, fu chiaro come la gestione della sicurezza delle informazioni necessitasse di un approccio omnicomprensivo: la ISO 27001 divenne il nucleo di una famiglia più ampia di standard dedicati a vari aspetti della sicurezza delle informazioni, noti come serie ISO/IEC 27000, una famiglia di standard che fornisce un framework completo atto ad affrontare la sicurezza delle informazioni a livello organizzativo, tecnico ed operativo.

Nonostante l’indiscutibile necessità di uno standard quale la ISO 27001, la sua adozione iniziale fu ostacolata da diverse sfide che includevano la mancanza di consapevolezza sul valore della sicurezza delle informazioni, la percezione dei costi e degli oneri associati all’implementazione di un SGSI, nonché la resistenza al cambiamento all’interno delle organizzazioni. Con l’aumentare delle minacce alla sicurezza delle informazioni e l’emergere di regolamenti più rigorosi in materia di protezione dei dati, le organizzazioni hanno tuttavia iniziato a riconoscere la ISO 27001 come un investimento necessario piuttosto che un onere.

Evoluzione della ISO 27001

La transizione dalla BS 7799 alla ISO 27001 rappresentò un importante salto qualitativo verso la standardizzazione globale delle pratiche di sicurezza delle informazioni: la prima edizione della ISO/IEC 27001 fu pubblicata nel 2005, enfatizzando l’implementazione di un SGSI attraverso un approccio basato sul rischio. Un approccio che consentiva alle organizzazioni di identificare, valutare e trattare i rischi in modo sistematico, assicurando la protezione delle informazioni.

La natura dinamica delle minacce alla sicurezza delle informazioni richiede che gli standard quali la ISO 27001 vengano regolarmente rivisti ed aggiornati: la revisione del 2013 è stata particolarmente significativa, introducendo cambiamenti nell’organizzazione dei controlli di sicurezza e nel modo in cui vengano applicati; una revisione che ha anche promosso una maggiore flessibilità, consentendo alle organizzazioni di adattare la norma alle loro specifiche esigenze e contesti operativi.

Un elemento distintivo della revisione del 2013 fu l’adozione del ciclo PDCA (Plan-Do-Check-Act), un modello iterativo per il miglioramento continuo: una struttura che enfatizza l’importanza della pianificazione, dell’attuazione, della verifica e dell’azione correttiva onde garantire che il SGSI rimanga efficace nel tempo.

Le revisioni della ISO 27001 riflettono anche la necessità di adattarsi alle nuove tecnologie e alle minacce emergenti: a seguito dell’evoluzione del cloud computing, dell’Internet delle cose (IoT) e dell’intelligenza artificiale (AI), la norma ha dovuto espandere il suo ambito al fine di indirizzare rischi e vulnerabilità specifici di tali tecnologie. L’accento sulla gestione della continuità operativa e sulla resilienza informatica evidenzia inoltre la riconosciuta necessità di prepararsi e rispondere agli incidenti di sicurezza in modo efficace.

Guardando al futuro, è chiaro come la ISO 27001 continuerà ad evolversi per affrontare le sfide poste dal rapido avanzamento tecnologico e dalla complessità delle minacce alla sicurezza delle informazioni: le future revisioni potrebbero concentrarsi su aree quali sicurezza e crittografia quantistica e gestione delle identità digitali, assicurando in tal modo che lo standard rimanga all’avanguardia nella protezione delle informazioni.

Fondamenti della ISO 27001

Concetti chiave

Definizione di “Sistema di Gestione della Sicurezza delle Informazioni” (SGSI)

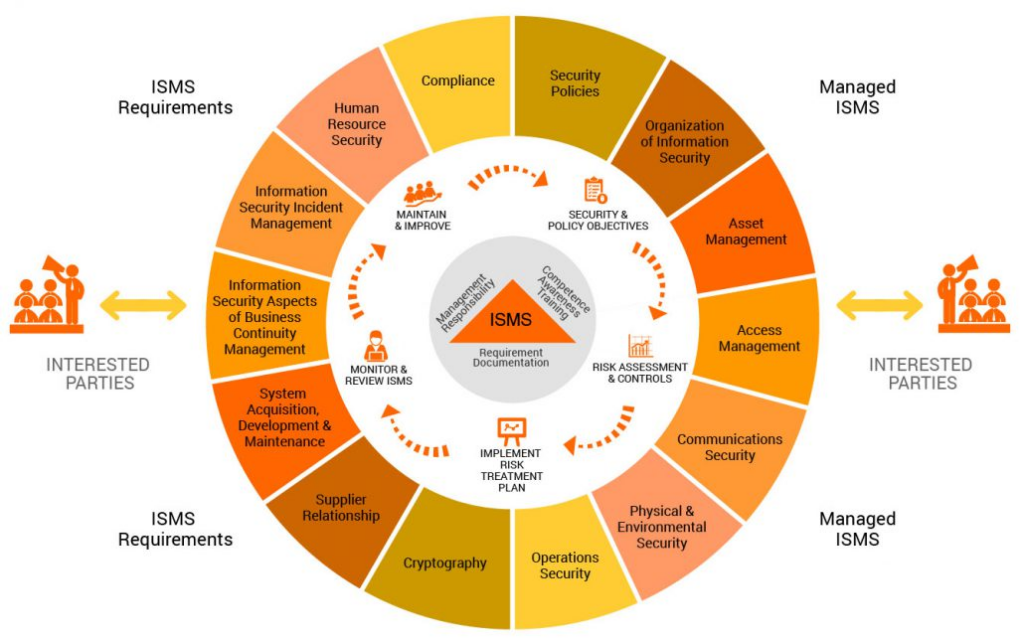

Un Sistema di Gestione della Sicurezza delle Informazioni (SGSI) rappresenta un framework organizzativo volto a proteggere le informazioni vitali da minacce di varia natura, sfruttando un insieme coordinato di strategie che includono politiche, procedure, personale, processi e sistemi tecnologici. L’obiettivo primario di un SGSI è quello di salvaguardare le informazioni da potenziali rischi quali furti, perdite, danneggiamenti o accessi non autorizzati, assicurando al contempo la continuità operativa dell’entità che lo adotta. In tal senso, un SGSI non solo protegge le informazioni, ma contribuisce anche a minimizzare le potenziali perdite economiche ed a sfruttare in modo più efficace le opportunità di business, grazie a una gestione del rischio informativo più mirata e consapevole.

Il concetto di SGSI si basa su un approccio multidisciplinare e flessibile, che considera l’interazione tra vari elementi quali persone, politiche, hardware e software, per creare un sistema integrato e resiliente: una flessibilità fondamentale al fine di garantire che il sistema possa essere personalizzato in base alle specificità ed ai requisiti di ogni organizzazione, che si tratti di piccole imprese o grandi multinazionali, operanti in differenti settori. Di conseguenza, non esiste una soluzione standard o “taglia unica” atta all’implementazione di un SGSI; ogni organizzazione deve valutare le proprie esigenze di sicurezza ed adattare di conseguenza il sistema.

La norma ISO/IEC 27001, nel rappresentare lo standard internazionale di riferimento per la progettazione, implementazione e gestione di un SGSI, fornisce un insieme di requisiti sistematici e ben definiti, mirati a gestire e migliorare continuamente la sicurezza delle informazioni all’interno di un’organizzazione. Attraverso la sua adozione, le organizzazioni possono dimostrare a clienti, partner ed altre parti interessate il loro impegno nel proteggere le informazioni, ottenendo così un vantaggio competitivo e rafforzando la fiducia nei loro confronti.

Importanza della valutazione del rischio e del trattamento del rischio

La valutazione del rischio secondo la ISO 27001 è un processo cruciale che consente alle organizzazioni di identificare, analizzare e valutare i rischi inerenti alla sicurezza delle proprie informazioni, al fine di adottare le misure di sicurezza più adeguate. La metodologia di valutazione del rischio deve essere documentata e deve includere criteri definiti per l’identificazione dei rischi, la designazione dei proprietari dei rischi, la valutazione delle conseguenze e della probabilità dei rischi, nonché i criteri per il calcolo e l’accettazione dei rischi. La valutazione dovrebbe produrre risultati coerenti e confrontabili tra i vari dipartimenti dell’organizzazione.

Il processo di valutazione del rischio è una componente fondamentale della gestione della sicurezza delle informazioni in ogni organizzazione. Il processo può essere articolato in sette passaggi fondamentali:

- Definizione della metodologia di valutazione del rischio: prevede la selezione di un framework o di una metodologia che guiderà l’intero processo di valutazione del rischio. Framework quali ISO/IEC 27005:2018 forniscono linee guida internazionalmente riconosciute per la gestione del rischio della sicurezza delle informazioni.

- Elenco degli asset informativi: è cruciale per comprendere ciò che deve essere protetto: gli asset includono hardware, software, dati, processi e persone che supportano la funzione aziendale.

- Identificazione di minacce e vulnerabilità: le minacce possono includere attori malintenzionati, eventi naturali od errori umani, mentre le vulnerabilità rappresentano le debolezze che possono essere sfruttate da una minaccia. La pubblicazione “Managing Information Security Risk” del NIST (National Institute of Standards and Technology – SP 800-39) offre una solida base per identificare e classificare minacce e vulnerabilità.

- Valutazione dei rischi: implica la determinazione della probabilità che una minaccia sfrutti una vulnerabilità e l’impatto potenziale sul business. Il “Risk Management Guide for Information Technology Systems” del NIST (SP 800-30) è una risorsa chiave per eseguire tali valutazioni.

- Mitigazione dei rischi: dopo aver valutato i rischi, l’organizzazione deve sviluppare e implementare misure di controllo onde mitigare, trasferire, accettare od evitare i rischi. Tali strategie sono discusse in dettaglio in ISO/IEC 27001:2013, che fornisce i requisiti necessari ad un SGSI.

- Compilazione di rapporti sui rischi: la documentazione e la comunicazione dei risultati della valutazione del rischio sono essenziali al fine di consapevoli decisioni di gestione. Ciò include la preparazione di rapporti sui rischi che evidenzino i rischi critici per l’organizzazione.

- Revisione, monitoraggio e audit: il processo di valutazione del rischio è iterativo e richiede revisioni periodiche onde tenere conto delle nuove minacce, vulnerabilità e cambiamenti nel contesto aziendale. Standard quali la ISO/IEC 27001 includono i requisiti atti alla revisione ed al miglioramento continuo del SGSI.

Ogni organizzazione deve personalizzare tale processo in base alle proprie esigenze uniche, considerando il proprio contesto organizzativo, gli obblighi legali, regolamentari e contrattuali e le aspettative delle parti interessate.

È importante sottolineare come la ISO 27001 adotti un approccio basato sul rischio piuttosto che su regole fisse: le organizzazioni hanno la flessibilità di implementare i controlli necessari in base al livello di rischio specifico, senza dover aderire ad una lista prescrittiva di controlli; un approccio che permette loro di concentrare le risorse sui rischi aventi maggiore impatto sulla sicurezza delle informazioni, rendendo il processo più efficiente e pratico.

Dopo la valutazione dei rischi, il trattamento del rischio implica l’adozione di misure per mitigare i rischi identificati a livelli accettabili per l’organizzazione: ciò può includere applicare di controlli di sicurezza, trasferire il rischio a terze parti (ad esempio, tramite assicurazioni), accettare il rischio (se il costo del trattamento supera il beneficio) o evitarlo (ad esempio, interrompendo le attività che ne siano intrinsecamente affette). Tale processo è fondamentale al fine di garantire che le attività aziendali proseguano in modo sicuro ed efficiente, minimizzando le potenziali perdite finanziarie e reputazionali.

Un approccio efficace al trattamento del rischio è descritto in dettaglio da Hubbard (2009) che sottolinea l’importanza di basare le decisioni di gestione del rischio su solide analisi quantitative.

Il ciclo PDCA (Plan-Do-Check-Act), noto anche come ciclo di Deming, è un elemento centrale della ISO 27001: un approccio iterativo alla gestione garantisce come il SGSI rimanga efficace e reattivo di fronte ai cambiamenti interni ed esterni all’organizzazione. La norma ISO 27001, come descritto da Calder (2015), fornisce un framework internazionale per la gestione della sicurezza delle informazioni che è applicabile a tutti i tipi di organizzazioni. Nel dettaglio:

- Pianificare (Plan): stabilire gli obiettivi del SGSI ed i processi necessari atti a fornire risultati in linea con la politica di sicurezza delle informazioni dell’organizzazione. La fase prevede la comprensione del contesto organizzativo, l’identificazione dei requisiti e la valutazione dei rischi.

- Fare (Do): implementare ed operare i controlli e le altre misure di sicurezza scelte per trattare i rischi. Questo include l’addestramento del personale, la messa in atto di politiche e procedure, e l’installazione di soluzioni tecniche.

- Verificare (Check): monitorare e rivedere regolarmente le prestazioni del SGSI rispetto agli obiettivi di sicurezza delle informazioni, analizzare i risultati degli audit, valutare l’efficacia dei controlli ed identificare le aree di miglioramento. La fase è cruciale per comprendere se le misure implementate stiano o meno raggiungendo gli obiettivi prefissati.

- Agire (Act): adottare azioni per migliorare continuamente la performance del SGSI sulla base dei risultati della fase di verifica. Ciò può comportare aggiustamenti ai controlli esistenti o l’implementazione di nuove misure di sicurezza.

L’adozione del ciclo PDCA assicura come il SGSI sia sostenibile, flessibile ed in grado di evolvere in risposta alle nuove minacce, tecnologie e cambiamenti aziendali. L’efficacia di tale modello iterativo è sostenuta dalla sua capacità di integrare il miglioramento continuo nel processo di gestione della sicurezza delle informazioni, come descritto da Watson (2010).

L’impegno della direzione è fondamentale per l’efficacia del SGSI, come evidenziato dalle linee guida per l’implementazione della ISO 27001: lo standard internazionale fornisce un quadro per lo sviluppo, l’implementazione ed il miglioramento continuo dei SGSI, sottolineando il ruolo cruciale della direzione nel definire la politica per la sicurezza delle informazioni. La politica dell’SGSI, pur non essendo eccessivamente dettagliata, deve chiarire gli obiettivi di sicurezza dell’organizzazione e come questi verranno monitorati e controllati. La direzione deve inoltre garantire che le risorse necessarie siano allocate per l’attuazione ed il mantenimento del SGSI, sostenendo iniziative di formazione e sensibilizzazione che rafforzino una cultura della sicurezza all’interno dell’organizzazione.

La norma UNI CEI ISO/IEC 27001:2017 enfatizza altresì la costruzione di una cultura della sicurezza informativa che vada oltre le sole misure tecniche, estendendosi agli aspetti gestionali ed organizzativi: ciò include la definizione chiara di ruoli e responsabilità e la creazione di procedure formali che assicurino l’operatività sicura dell’azienda. Il processo di certificazione ISO 27001, che si basa sul ciclo Plan-Do-Check-Act (PDCA), mira non solo a proteggere i dati aziendali ma anche a migliorare l’efficienza dei processi ed a garantire la conformità alle normative vigenti. Il successo del SGSI dipende dunque dalla capacità dell’organizzazione di adattarsi alle esigenze di sicurezza in evoluzione, sottolineando ulteriormente l’importanza di una leadership proattiva e coinvolta.

Struttura della norma

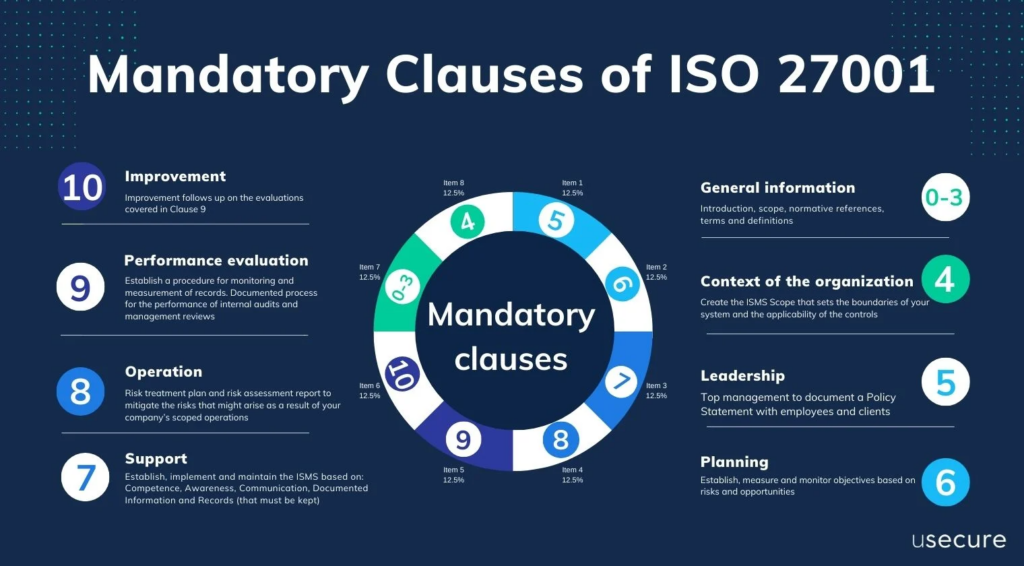

La ISO 27001 è strutturata in modo da seguire una sequenza logica che guida l’organizzazione dall’inizio alla fine del processo di implementazione e manutenzione di un SGSI. Questa strutturazione è in linea con la struttura ad alto livello (High-Level Structure, HLS) comune a molte altre norme di sistemi di gestione, facilitando l’integrazione con altre norme ISO come la ISO 9001 (Qualità) e la ISO 14001 (Ambiente).

- Ambito di Applicazione: la sezione descrive la portata e l’intento della norma, specificando chiaramente come la ISO 27001 si proponga di aiutare le organizzazioni a stabilire, implementare, mantenere e migliorare continuamente un SGSI. L’ambito di applicazione è di fondamentale importanza, poiché definisce i limiti entro cui la norma deve essere applicata all’interno dell’organizzazione: ciò comprende l’identificazione delle informazioni da proteggere, i processi che le utilizzano e le sedi in cui si trovano. L’adeguata definizione dell’ambito di applicazione garantisce che tutti gli aspetti critici della sicurezza delle informazioni siano coperti dalla certificazione ISO 27001, consentendo all’organizzazione di gestire efficacemente i rischi associati alla sicurezza delle informazioni.

- Riferimenti normativi: è di fondamentale importanza per comprendere ed applicare efficacemente i requisiti della norma in merito alla gestione della sicurezza delle informazioni. La sezione fornisce un elenco dettagliato di tutte le norme di riferimento necessarie, incluse altre norme ISO e pubblicazioni pertinenti, che offrono ulteriori linee guida, definizioni, principi o informazioni utili per implementare un SGSI conforme alla ISO 27001.

- Termini e definizioni: è essenziale onde garantire che tutti i membri dell’organizzazione abbiano una comprensione comune dei concetti chiave riguardanti la sicurezza delle informazioni. La sezione non contiene termini e definizioni specifici, ma rimanda alla norma ISO/IEC 27000, la quale fornisce un’ampia gamma di definizioni utilizzate nella famiglia di standard ISO 27000. Comprendere tali termini è fondamentale per interpretare correttamente i requisiti della norma ISO 27001 e per implementare efficacemente un SGSI.

- Contesto dell’organizzazione: sottolinea l’importanza per le organizzazioni di comprendere a fondo il proprio contesto sia interno che esterno in relazione alla gestione della sicurezza delle informazioni. Ciò implica la necessità di identificare non solo le questioni interne ed esterne che possono influenzare la sicurezza delle informazioni, ma anche di riconoscere le parti interessate e le loro esigenze specifiche. Tutto ciò contribuisce a stabilire i confini e l’applicabilità del SGSI, che deve essere progettato per proteggere la riservatezza, l’integrità e la disponibilità delle informazioni.

Identificazione delle questioni interne ed esterne:- Le questioni interne possono includere aspetti quali la struttura organizzativa, i valori, la missione e la visione dell’organizzazione, il modo in cui opera e le risorse disponibili.

- Le questioni esterne possono coprire fattori come le tendenze di mercato e dei clienti, le percezioni e i valori delle parti esterne interessate, le leggi e i regolamenti applicabili, le condizioni politiche ed economiche e le tendenze tecnologiche.

- Comprendere le esigenze e le aspettative delle parti interessate è cruciale: ciò include identificare quelle parti che sono rilevanti per il SGSI e comprendere esigenze ed aspettative relative alla sicurezza delle informazioni. La determinazione del campo di applicazione del SGSI è un altro passo cruciale, che richiede di definire gli asset informativi, i processi, le ubicazioni e le tecnologie che rientrano nel medesimo ambito.

- Leadership: sottolinea l’importanza del coinvolgimento diretto e visibile della direzione superiore nel supporto della sicurezza delle informazioni. I dirigenti sono chiamati a dimostrare impegno e leadership attraverso diverse azioni, tra cui l’assunzione della responsabilità per l’efficacia del sistema di gestione, la definizione di politiche ed obiettivi compatibili con il contesto organizzativo e la direzione strategica, l’integrazione dei requisiti del sistema di gestione nei processi aziendali, la promozione dell’approccio basato sui processi e del pensiero basato sui rischi, e l’assicurazione che le risorse necessarie siano disponibili. La norma richiede altresì una comunicazione efficace sull’importanza della gestione della sicurezza delle informazioni e la conformità ai requisiti del SGSI. La direzione deve inoltre garantire che il sistema di gestione della sicurezza delle informazioni raggiunga i risultati previsti e dirigere e sostenere il personale affinché contribuisca all’efficacia del sistema. La sezione tratta infine anche della necessità di un sistema di politica aziendale adeguato, con l’istituzione di un quadro di governance atto a garantire l’efficace implementazione e funzionamento del SGSI, l’assegnazione di ruoli, responsabilità ed autorità per la gestione della sicurezza delle informazioni, e la gestione dei rischi di sicurezza delle informazioni attraverso un processo stabilito, implementato e mantenuto.

- Pianificazione: sottolinea l’importanza della pianificazione strategica nella gestione della sicurezza delle informazioni. L’obiettivo è quello di identificare, valutare e trattare i rischi legati alla sicurezza delle informazioni onde garantire la protezione dei dati aziendali. Il processo inizia con l’identificazione dei rischi e delle opportunità che possono influenzare gli obiettivi di sicurezza delle informazioni. Una volta identificati, è necessario pianificare le azioni volte ad affrontare tali rischi e sfruttare le opportunità. La definizione di obiettivi chiari e misurabili per la sicurezza delle informazioni è fondamentale al fine monitorare il progresso e garantire l’efficacia delle strategie adottate. La valutazione del rischio gioca un ruolo cruciale nel processo: consiste nell’analizzare la probabilità che un dato rischio si verifichi e l’impatto che avrebbe sull’organizzazione, consentendo di stabilire priorità nell’adozione di misure di mitigazione. La valutazione del rischio aiuta a determinare quali rischi necessitano di attenzione immediata e quali possono essere accettati, ridotti o trasferiti. Per una corretta pianificazione, la norma suggerisce l’adozione di un approccio basato sul ciclo PDCA (Plan-Do-Check-Act), volto al miglioramento continuo della gestione della sicurezza delle informazioni.

- Supporto: si concentra sul fornire le risorse necessarie ed il supporto per l’istituzione, l’implementazione, la manutenzione e il miglioramento continuo di un sistema di gestione della sicurezza delle informazioni (SGSI). Comprende vari sottoparagrafi che trattano aspetti diversi del supporto all’interno di un’organizzazione, tra cui la necessità di identificare e fornire le risorse adeguate, determinare i livelli di competenza necessari, promuovere la consapevolezza sulla sicurezza delle informazioni, stabilire canali di comunicazione efficaci e mantenere una documentazione appropriata.

- Operazione: è fondamentale per l’implementazione e la gestione efficace del SGSI. La sezione evidenzia l’importanza della pianificazione operativa e del controllo, assicurando che le organizzazioni stabiliscano, implementino e controllino i processi necessari per soddisfare i requisiti di sicurezza delle informazioni. La “Sezione 8.1”, in particolare, tratta della pianificazione e del controllo operativi. Le organizzazioni devono documentare, implementare, eseguire e dimostrare l’efficacia dei processi operativi, inclusa la gestione dei cambiamenti e la gestione dei processi esternalizzati. La norma ISO 27001 del 2022 ha introdotto alcune modifiche alla clausola, principalmente per chiarimenti, senza apportare modifiche sostanziali. Ad esempio, il linguaggio relativo alla pianificazione e all’attuazione dei processi è stato ampliato onde includere un approccio più generale nel “soddisfare i requisiti” piuttosto che specificamente “soddisfare i requisiti di sicurezza delle informazioni”. La sezione “Operazione” comprende inoltre diverse sottosezioni che coprono aspetti quali la valutazione dei rischi di sicurezza delle informazioni, il trattamento dei rischi, la definizione di obiettivi di sicurezza delle informazioni e la pianificazione per il loro raggiungimento, l’implementazione dei controlli, la gestione degli incidenti, la gestione della continuità operativa e la conformità ai requisiti legali e contrattuali: elementi che contribuiscono alla gestione ed al controllo efficaci delle operazioni di sicurezza delle informazioni all’interno di un’organizzazione. Per essere conformi alla “Sezione 8.1”, le organizzazioni devono documentare tutti i loro processi operativi, assicurarsi che tali documenti siano esaminati ed approvati, conservare le prove del funzionamento dei processi e sottoporre i processi operativi ad un audit almeno una volta all’anno od in base alle necessità ed ai rischi aziendali. È infine importante implementare una gestione efficace dei cambiamenti ed una gestione dei fornitori terzi al fine di garantire la continuità e la sicurezza delle operazioni.

- Valutazione delle prestazioni: sottolinea l’importanza di monitorare, misurare, analizzare e valutare le prestazioni e l’efficacia del SGSI. Il processo non si limita al solo controllo del lavoro svolto dal reparto stesso, ma prevede anche la conduzione di audit interni. È inoltre fondamentale come l’alta direzione riesamini periodicamente l’efficacia del SGSI all’interno dell’organizzazione: un approccio cruciale onde perseguire il miglioramento continuo delle prestazioni del SGSI.

- Miglioramento: la sezione finale del documento ISO 27001 si concentra sul miglioramento continuo del SGSI, sottolineando l’importanza di un processo dinamico e reattivo per mantenere l’efficacia del sistema nel tempo. La sezione evidenzia la necessità di identificare e registrare le non conformità riscontrate durante l’implementazione e la gestione del SGSI, così come l’importanza di intraprendere azioni correttive mirate ad eliminare le cause di tali non conformità. Le azioni correttive sono essenziali al fine di prevenire il ripetersi dei medesimi errori e per guidare l’organizzazione verso un miglioramento continuo delle sue pratiche di sicurezza. Il processo di miglioramento richiede un approccio sistematico alla valutazione delle prestazioni del SGSI, alla revisione degli obiettivi di sicurezza, e all’adeguamento delle politiche e delle procedure affinché rimangano pertinenti ed efficaci di fronte alle minacce in evoluzione ed al cambiamento del contesto aziendale. L’analisi delle cause di non conformità e l’implementazione di azioni correttive sono supportate dalla raccolta e dall’analisi di dati pertinenti, dalla valutazione dei risultati delle audit interne, e dal feedback delle parti interessate. L’impegno verso il miglioramento continuo richiede anche una leadership efficace ed il coinvolgimento di tutto il personale, sottolineando l’importanza di una cultura organizzativa che supporti la sicurezza delle informazioni in qualità di responsabilità condivisa.

Il ruolo degli allegati e delle dichiarazioni di applicabilità

- Allegato A – Elenco dei controlli: gioca un ruolo cruciale, poiché elenca una serie di controlli specifici che le organizzazioni possono adottare per gestire i rischi legati alla sicurezza delle informazioni. L’Allegato A della ISO 27001 è suddiviso in 14 categorie, ciascuna delle quali affronta diversi aspetti e vulnerabilità della sicurezza delle informazioni. Tali categorie includono, tra le altre, la sicurezza delle risorse umane, la gestione degli accessi, la crittografia, la sicurezza fisica e ambientale, e la sicurezza delle operazioni. Gli obiettivi di controllo all’interno delle categorie sono progettati al fine di assistere le organizzazioni nell’identificazione e nell’applicazione di misure di sicurezza efficaci basate sulle specifiche esigenze e sui rischi dell’organizzazione. Per selezionare ed implementare adeguatamente tali controlli, le organizzazioni devono eseguire una valutazione del rischio dettagliata, come delineato nella “Sezione 6” della norma: la valutazione dovrebbe aiutare a determinare quali controlli siano necessari onde mitigare i rischi identificati ad un livello accettabile per l’organizzazione. La metodologia di valutazione del rischio deve essere sistematica, completa e ripetibile, assicurando che tutti i rischi rilevanti siano identificati e gestiti in modo efficace. La documentazione è un altro aspetto essenziale della ISO 27001, in cui l’Allegato A costituisce un punto di riferimento chiave per la registrazione delle decisioni di controllo. Le organizzazioni sono tenute a documentare quali controlli siano stati selezionati ed il motivo della loro scelta, nonché le procedure e le politiche implementate in modo da garantire che tali controlli siano efficaci.

- Dichiarazione di Applicabilità (SoA): la Dichiarazione di Applicabilità (Statement of Applicability – SoA) è una componente essenziale del processo di conformità alla norma ISO 27001, fungendo da documento chiave che elenca e giustifica le misure di controllo adottate o escluse dall’organizzazione per la gestione della sicurezza delle informazioni. Secondo quanto riportato da Compleye.io (“The Complete Guide to ISO 27001 Statement of Applicability (SoA)”), la SoA deve identificare i controlli appropriati dall’Allegato A al fine du mitigare e gestire i rischi, considerando i requisiti legali, normativi e contrattuali pertinenti alla sicurezza delle informazioni. Inoltre, la SoA deve mappare i controlli scelti in modo da affrontare i rischi ed i requisiti identificati, documentando gli obiettivi dei controlli e lo stato della loro implementazione. È importante fornire una giustificazione chiara per l’inclusione o l’esclusione di determinati controlli, e la SoA deve essere periodicamente rivista e validata con le parti interessate pertinenti. Hightable.io (“ISO27001 Statement of Applicability: The Ultimate Guide”) sottolinea altresì l’importanza di scegliere i controlli dall’Allegato A di ISO27001, che corrisponde anche alla norma ISO27002, basandosi sulla definizione dell’ambito del SGSI, sulla valutazione dei rischi e sulla selezione dei controlli che mitigano tali rischi. È fondamentale documentare chiaramente il motivo per cui specifici controlli potrebbero non essere applicabili, fornendo giustificazioni valide per l’audit e la conformità. The Knowledge Academy (“ISO 27001 Statement of Applicability: The Complete Guide”) aggiunge infine che, allorquando alcuni controlli SoA non siano applicabili, l’organizzazione debba documentare i motivi di tale esclusione, valutare i rischi per determinare se il controllo sia veramente inapplicabile o se siano necessarie misure alternative, e considerare il parere di esperti di sicurezza delle informazioni. È anche consigliabile valutare controlli alternativi o misure di sicurezza che affrontino lo stesso rischio od obiettivo, documentando tali misure compensative nella SoA. Le linee guida enfatizzano l’importanza di una SoA ben elaborata, che non solo soddisfi i requisiti della norma ISO 27001 ma serva anche come strumento dinamico per la gestione continua dei rischi ed il miglioramento della sicurezza delle informazioni all’interno dell’organizzazione.

Implementazione della ISO 27001

L’implementazione della ISO 27001 richiede un approccio metodico e strutturato, delineato attraverso diverse fasi chiave che garantiscano non solo la conformità alla normativa ma anche il reale rafforzamento della sicurezza delle informazioni all’interno dell’organizzazione.

Fasi di implementazione

La messa in atto di un Sistema di Gestione della Sicurezza delle Informazioni (SGSI) conforme alla ISO 27001 si articola in diverse fasi, ciascuna con obiettivi ed attività specifici; nel dettaglio:

- Pianificazione: è il fondamento su cui costruire un SGSI efficace. In questa fase, l’organizzazione deve compiere i seguenti passi essenziali:

- Definizione dell’ambito del SGSI: determinare le aree, le risorse ed i processi da includere nel SGSI è cruciale onde garantire che la gestione della sicurezza delle informazioni sia fattibile e focalizzata sulle aree di maggiore rilevanza.

- Valutazione dei rischi: è il fulcro della ISO 27001; in questa fase, l’organizzazione identifica le potenziali minacce alla sicurezza delle sue informazioni e valuta la probabilità e l’impatto di tali rischi. Il processo richiede l’impiego di metodologie di valutazione dei rischi rigorose e la collaborazione tra diversi reparti.

- Trattamento dei rischi: basandosi sui risultati della valutazione dei rischi, l’organizzazione sviluppa una strategia di trattamento dei rischi che può includere evitare, mitigare, trasferire o accettare i rischi. Un passaggio che prevede la definizione di controlli specifici, la creazione di politiche e la pianificazione di azioni atte a ridurre i rischi ad un livello accettabile.

- Implementazione: durante la fase di implementazione, l’organizzazione mette in pratica le strategie di trattamento dei rischi identificate nella fase di pianificazione. Ciò include:

- Sviluppo delle politiche: la creazione di politiche di sicurezza delle informazioni chiare ed applicabili è fondamentale al fine di guidare il comportamento degli utenti e stabilire le aspettative in termini di sicurezza. Le politiche devono coprire aree quali la gestione degli accessi, la sicurezza fisica, la gestione degli incidenti e la continuità operativa.

- Implementazione dei controlli: i controlli sono misure tecniche o amministrative messe in atto con lo scopo di mitigare i rischi identificati; possono includere sistemi di autenticazione avanzati, crittografia, backup dei dati, formazione sulla sicurezza per il personale e molto altro.

- Formazione e sensibilizzazione: una componente critica dell’implementazione è garantire che tutto il personale comprenda il proprio ruolo nella gestione della sicurezza delle informazioni. Le sessioni di formazione regolari e le campagne di sensibilizzazione contribuiscono efficacemente a costruire una cultura della sicurezza all’interno dell’organizzazione.

- Operazione: la fase operativa riguarda la gestione quotidiana del SGSI. Prevede attività quali:

- Gestione degli accessi: assicurarsi che l’accesso alle informazioni sia limitato a chi ne ha effettivamente bisogno, attraverso il controllo sia degli accessi fisici che di quelli logici.

- Monitoraggio e revisione dei controlli: i controlli devono essere regolarmente monitorati onde garantire la loro efficacia. Ciò include la revisione delle registrazioni di sicurezza, l’esecuzione di test di penetrazione e la verifica del rispetto delle politiche di sicurezza.

- Gestione degli incidenti: l’organizzazione deve avere procedure chiare per la gestione degli incidenti di sicurezza, compresa la loro identificazione, registrazione, analisi e risoluzione.

- Monitoraggio e revisione: l’ultima fase dell’implementazione del SGSI prevede il monitoraggio continuo e la revisione del sistema al fine di garantire che rimanga efficace nel tempo e si adatti alle nuove minacce. Ciò include:

- Audit interni: sono esami condotti dall’organizzazione per valutare l’efficacia del SGSI ed identificare aree di miglioramento.

- Revisione della direzione: le revisioni periodiche da parte della direzione forniscono l’opportunità di valutare lo stato del SGSI, considerare il cambiamento nel contesto organizzativo od esterno e decidere sulle azioni correttive o preventive necessarie.

- Miglioramento continuo: il SGSI dovrebbe essere soggetto ad un processo di miglioramento continuo, seguendo il ciclo Plan-Do-Check-Act (PDCA). Ciò assicura che il sistema si adatti dinamicamente alle mutevoli esigenze dell’organizzazione e all’evoluzione del panorama delle minacce.

Criticità comuni

Implementare e mantenere un Sistema di Gestione della Sicurezza delle Informazioni (SGSI) conforme alla norma ISO 27001 presenta una serie di sfide significative per le organizzazioni che possono variare a seconda della dimensione dell’organizzazione, del settore in cui opera, delle risorse disponibili e della maturità dei processi esistenti. Sono presenti, tuttavia, alcuni ostacoli comuni che molte organizzazioni devono affrontare durante il percorso verso la conformità: affrontare tali criticità richiede un approccio metodico, risorse dedicate ed una comprensione chiara degli obiettivi strategici dell’organizzazione. In particolare:

- Risorse limitate: una delle sfide più pressanti nell’implementazione della ISO 27001 è la gestione delle risorse limitate, che includono tempo, personale e budget. Tale limitazione può avere un impatto significativo sulla capacità di un’organizzazione di sviluppare, implementare e mantenere un SGSI efficace. Strategie di superamento:

- Gestione della priorità e pianificazione strategica: determinare le aree di maggior rischio e le relative misure di trattamento può aiutare ad indirizzare le risorse là dove siano più necessarie. L’adozione di un approccio basato sul rischio permette infatti di concentrare sforzi e risorse sulle aree che hanno il maggiore impatto sulla sicurezza delle informazioni.

- Formazione e sensibilizzazione interna: incrementare la consapevolezza e la formazione sulla sicurezza delle informazioni all’interno dell’organizzazione può ridurre la necessità di costose consulenze esterne e costruire una cultura della sicurezza che supporti gli obiettivi del SGSI.

- Utilizzo di tecnologie ed automazione: l’adozione di strumenti tecnologici e soluzioni di automazione può ridurre il carico di lavoro manuale, migliorare l’efficienza e ridurre gli errori, consentendo al personale di concentrarsi su compiti che richiedano un elevato livello di competenza e giudizio.

- Resistenza al cambiamento: l’introduzione di nuovi processi, politiche e procedure può incontrare resistenza all’interno dell’organizzazione, soprattutto quando i cambiamenti influiscano sulle routine quotidiane dei dipendenti. La resistenza al cambiamento è una sfida umana che richiede un approccio multidisciplinare affinché possa essere superata. Strategie di superamento:

- Comunicazione efficace: è fondamentale comunicare chiaramente il valore ed i benefici dell’implementazione della ISO 27001 a tutti i livelli dell’organizzazione. Spiegare come il SGSI proteggerà l’organizzazione, i suoi dati e la sua reputazione può aumentare l’accettazione ed il supporto verso il cambiamento.

- Coinvolgimento dei dipendenti: includere rappresentanti di diverse aree dell’organizzazione nelle fasi iniziali del progetto può promuovere un senso di proprietà e responsabilità. Organizzare workshop e sessioni di brainstorming può aiutare ad identificare preoccupazioni e soluzioni, aumentando l’engagement del personale.

- Leadership visibile e supporto: il sostegno e l’esempio dei leader dell’organizzazione sono cruciali onde superare la resistenza al cambiamento. Allorquando i leader dimostrino impegno nei confronti della sicurezza delle informazioni, l’atteggiamento si rifletterà su tutta l’organizzazione.

Riflessioni finali

Se da un lato la ISO 27001 continua a servire come fondamento per la gestione della sicurezza delle informazioni nelle organizzazioni globali, dall’altro, il suo futuro e la sua evoluzione saranno modellati dalle sfide emergenti e dall’innovazione continua riguardo al SGSI. La norma costituisce non solo uno strumento per la conformità quanto anche un framework per l’eccellenza operativa e la sostenibilità aziendale nel lungo termine e come tale resterà protagonista nel sempre più ampio campo della gestione della sicurezza delle informazioni.

Bibliografia

- ISO/IEC 27001:2005 Information technology — Security techniques — Information security management systems — Requirements. International Organization for Standardization.

- Calder, A. & Watkins, S. (2008). IT Governance: A Manager’s Guide to Data Security and ISO 27001 / ISO 27002. Kogan Page.

- Von Solms, R. & Van Niekerk, J. (2013). From information security to cyber security. Computers & Security, 38, 97-102.

- ISO/IEC 27001:2013 – “Information technology – Security techniques – Information security management systems – Requirements”.

- Calder, A., & Watkins, S. (2016). “IT Governance: An International Guide to Data Security and ISO27001/ISO27002”.

- Chapple, M., Stewart, J. M., & Gibson, D. (2018). “CISSP (Certified Information Systems Security Professional) Study Guide”.

- Stoneburner, Garry, Alice Goguen, and Alexis Feringa. “Risk Management Guide for Information Technology Systems.” NIST Special Publication 800-30, National Institute of Standards and Technology.

- Joint Task Force Transformation Initiative. “Managing Information Security Risk: Organization, Mission, and Information System View.” NIST Special Publication 800-39, National Institute of Standards and Technology.

- Hubbard, Douglas W. “The Failure of Risk Management: Why It’s Broken and How to Fix It”. Wiley, 2009.

- Calder, Alan. “ISO 27001:2013 in Plain English”. IT Governance Publishing, 2015.

- Watson, Brian. “Implementing ISO 27001 in a Windows Environment”. IT Governance Publishing, 2010.

- Calder, A., & Watkins, S. (2012). IT Governance: An International Guide to Data Security and ISO27001/ISO27002. Kogan Page.

- Kosutic, D. (2020). ISO 27001 Documentation Toolkit. Advisera eTraining.

- International Organization for Standardization, “ISO/IEC 27000:2018 Information technology – Security techniques – Information security management systems – Overview and vocabulary”.

- International Organization for Standardization, “ISO/IEC 27002:2013 Information technology – Security techniques – Code of practice for information security controls”.

- International Organization for Standardization, “ISO/IEC 27003:2017 Information technology – Security techniques – Information security management systems – Guidance”.

- International Organization for Standardization, “ISO/IEC 27004:2016 Information technology – Security techniques – Information security management – Monitoring, measurement, analysis and evaluation”.

- International Organization for Standardization, “ISO/IEC 27005:2018 Information technology – Security techniques – Information security risk management”.