Il quantum computing ha rivoluzionato la visione delle potenzialità dei calcolatori, spingendo i limiti della computazione ben oltre ciò che i computer tradizionali possano raggiungere: al centro di tale rivoluzione vi è la possibilità di risolvere problemi computazionali altamente complessi, che richiederebbero migliaia di anni se affrontati con i metodi classici, in tempi drasticamente ridotti. Ciò è reso possibile dalla natura intrinseca dei qubit, che sfruttano i principi della sovrapposizione e dell’entanglement per eseguire calcoli paralleli su scala esponenziale: proprietà in grado di portare da un lato grandi vantaggi in termini di capacità computazionali, ma che rappresentano anche una criticità significativa per la sicurezza digitale globale.

L’RSA, uno degli standard di sicurezza più diffusi, si basa sul principio della difficoltà della fattorizzazione di grandi numeri interi in fattori primi, un problema computazionalmente intrattabile per i computer classici. È stato tuttavia dimostrato come un “computer quantistico sufficientemente potente”, in grado di implementare l’“algoritmo di Shor”, potrebbe fattorizzare tali numeri con una rapidità impressionante, riducendo il livello di sicurezza offerto da RSA ad un punto critico.

Le aziende e le istituzioni governative sono legittimamente preoccupate da tale eventualità. Secondo un rapporto dell’“Agenzia europea per la sicurezza delle reti e dell’informazione (ENISA)”, “il quantum computing ha il potenziale di compromettere l’integrità dei sistemi di crittografia entro i prossimi due decenni, portando ad una vulnerabilità senza precedenti nei settori delle infrastrutture critiche, della difesa e delle comunicazioni digitali” (ENISA, 2022, p. 15). Un monito che ha spinto molti governi ed istituzioni ad iniziare ad esplorare soluzioni di “crittografia post-quantum” (PQC), ovvero teoricamente resilienti agli attacchi di un computer quantistico.

Il quantum computing rimane comunque una tecnologia ancora in fase di sviluppo e caratterizzata da ostacoli significativi che ne impediscono di fatto l’adozione su larga scala: anche i computer quantistici più avanzati, come quelli sviluppati da IBM e Google, sono ancora affetti da “qubit rumorosi”, rendendo difficile mantenerne la coerenza durante lunghi processi di calcolo. Come evidenziato da Alan Woodward, professore di informatica presso l’Università del Surrey, “nessun computer quantistico esistente dispone ad oggi del numero sufficiente di qubit stabili per eseguire l’algoritmo di Shor su una scala che possa compromettere RSA-2048” (Woodward, 2024, p. 3).

Un nuovo approccio alla crittoanalisi quantistica

Un annuncio del 2022 dei ricercatori cinesi ha aggiunto un nuovo tassello a tale complesso mosaico: il loro studio, pubblicato su arXiv, ha affermato di aver sviluppato un algoritmo quantistico che potrebbe fattorizzare numeri interi di grandi dimensioni utilizzando un numero di qubit inferiore rispetto a quanto previsto dall’algoritmo di Shor. Secondo il paper, un “quantum computer con 372 qubit” potrebbe essere sufficiente a violare la cifratura RSA a 2048 bit, lo standard di sicurezza considerato inviolabile fino a poco tempo fa (Wu et al., 2022, p. 8).

Lo sviluppo, se confermato, rappresenterebbe un punto di svolta nella crittografia moderna: RSA-2048 è largamente impiegato in protocolli di sicurezza quali il Transport Layer Security (TLS), utilizzato per proteggere la maggior parte delle comunicazioni su Internet. RSA è inoltre alla base di molti sistemi di autenticazione e firma digitale, utilizzati in applicazioni governative, finanziarie e di e-commerce: la sua compromissione potrebbe permettere ad attori malevoli di intercettare comunicazioni sensibili, falsificare firme digitali e compromettere aggiornamenti di software critici.

Nonostante le dichiarazioni audaci dei ricercatori, la comunità scientifica è rimasta comunque scettica: gli esperimenti condotti dal gruppo cinese hanno fattorizzato con successo solo numeri fino a “48 bit”, un ordine di grandezza ben lontano dai “2048 bit” necessari per violare una chiave RSA standard. Secondo Bruce Schneier, esperto di crittografia, “non esiste ancora una dimostrazione pratica che questi risultati possano essere scalati per violare RSA-2048 in un tempo utile” (Schneier, 2024, p. 12). Schneier sottolinea infatti come la ricerca si basi su teorie non ancora pienamente verificate, il che rende incerto se tale approccio possa mai raggiungere una scala pratica.

Il ruolo dei qubit e le sfide tecniche

Uno degli aspetti tecnici più critici del quantum computing è la gestione dei qubit: a differenza dei bit classici, i qubit possono trovarsi in una sovrapposizione di stati, il che consente ai computer quantistici di eseguire operazioni in parallelo su una scala molto più ampia rispetto ai computer tradizionali. Di converso, i qubit sono estremamente sensibili alle interferenze esterne, e mantenere la coerenza quantistica durante un calcolo prolungato si traduce in una criticità tecnica significativa.

Per comprendere la portata di tale sfida, occorre introdurre la nozione di rumore quantistico: i qubit attualmente utilizzati nei computer quantistici sono soggetti ad errori causati da interferenze esterne, quali variazioni di temperatura o campi elettromagnetici. Tali errori possono accumularsi rapidamente, portando a risultati errati: al fine di compensare simili problemi, i ricercatori devono utilizzare tecniche di quantum error correction, che spesso richiedono l’uso di molti più qubit di quanto previsto dalla teoria onde pervenire ad un calcolo accurato. Secondo le stime attuali, il numero di qubit fisici necessari per implementare un singolo qubit logico stabile potrebbe essere fino a dieci volte superiore, rendendo molto arduo implementare algoritmi complessi, come quello di Shor, su larga scala (Preskill, 2024, p. 9).

Ciò rappresenta uno degli ostacoli principali per i ricercatori cinesi: sebbene abbiano dichiarato che 372 qubit potrebbero essere sufficienti per violare RSA-2048, non hanno nei fatti dimostrato come sarebbero in grado di affrontare il problema della correzione degli errori. Senza una gestione efficace del rumore quantistico, qualsiasi calcolo eseguito su una scala così ampia rischierebbe di produrre risultati completamente non affidabili.

L’importanza della crittografia post-quantum

Mentre la ricerca sul quantum computing prosegue, gli esperti di sicurezza stanno già esplorando soluzioni alternative volte a proteggere i sistemi crittografici dalle future minacce quantistiche. Un campo emergente, noto come crittografia post-quantum (PQC), che si concentra sullo sviluppo di algoritmi che siano resistenti agli attacchi condotti da computer quantistici.

Dal 2016, il National Institute of Standards and Technology (NIST) ha avviato un’iniziativa avente il fine di standardizzare nuovi algoritmi crittografici che possano garantire la sicurezza in un mondo dominato dal quantum computing. Nel 2022, il NIST ha annunciato che algoritmi quali CRYSTALS-Kyber in ambito crittografico e CRYSTALS-Dilithium per la firma digitale, sono stati selezionati come candidati principali per la standardizzazione (NIST, 2022, p. 14): si tratta di algoritmi, basati su problemi matematici diversi dalla fattorizzazione dei numeri primi, come ad esempio i reticoli crittografici, e sono considerati più sicuri contro gli attacchi quantistici.

La crittografia post-quantum è ancora in fase di sviluppo, e molti esperti avvertono che occorreranno diversi anni prima che tali soluzioni possano essere adottate su larga scala. L’annuncio dei ricercatori cinesi ha comunque accelerato il dibattito sull’importanza di iniziare tale transizione il prima possibile: sebbene al momento non esista una minaccia concreta e immediata, la possibilità che progressi rapidi nel campo del quantum computing possano ridurre drasticamente il tempo disponibile per l’adozione della crittografia post-quantum è quanto mai reale.

Come sottolineato nel rapporto del “Comitato per la Sicurezza Nazionale degli Stati Uniti” (US Committee on National Security), “la migrazione verso soluzioni di sicurezza post-quantum è essenziale onde garantire la resilienza a lungo termine delle infrastrutture critiche e delle reti governative” (US CNSA, 2023, p. 19). Anche l’“Agenzia europea per la sicurezza delle reti e dell’informazione” (ENISA) ha espresso preoccupazioni simili, invitando gli Stati membri a considerare l’implementazione di algoritmi crittografici resistenti al computing quantistico all’interno delle rispettive strategie di sicurezza nazionale (ENISA, 2022, p. 17).

La migrazione verso sistemi di crittografia post-quantum non è priva di criticità: gli algoritmi di crittografia attualmente in uso sono profondamente integrati nei sistemi operativi, nei protocolli di comunicazione e nei dispositivi hardware, il che rende la loro sostituzione un processo complesso e costoso. Sussistono inoltre questioni di interoperabilità da considerare: alcune organizzazioni potrebbero essere in grado di implementare nuovi standard in tempi relativamente brevi, mentre altre potrebbero incontrare gravi difficoltà a causa di vincoli finanziari o tecnici. Dan O’Shea, esperto di quantum technology, ha osservato che “la migrazione verso la crittografia post-quantum richiederà un coordinamento significativo tra governi, settore privato ed organizzazioni internazionali al fine di garantire che la transizione avvenga senza creare nuove vulnerabilità” (O’Shea, 2023, p. 22).

La crittografia post-quantum non è ad ogni modo immune da rischi: la possibilità che emergano vulnerabilità non previste una volta che gli algoritmi saranno implementati su larga scala è un pericolo tangibile. Ciò è particolarmente vero per algoritmi basati su problemi matematici quali i reticoli, generalmente meno compresi rispetto ai problemi di fattorizzazione utilizzati dalla crittografia RSA. Sempre secondo il rapporto dell’Istituto Nazionale di Tecnologia degli Stati Uniti (NIST), “la sicurezza degli algoritmi di crittografia post-quantum dipenderà in gran parte dalla capacità della comunità scientifica di identificare e risolvere eventuali debolezze emergenti nei primi anni di adozione” (NIST, 2022, p. 16).

E nel frattempo, sempre dalla Cina…

Un nuovo, recentissimo articolo cinese (consultabile qui in lingua originale), si concentra sull’impiego del calcolo quantistico tramite la piattaforma D-Wave al fine attaccare la crittografia RSA, utilizzando l’algoritmo di annealing quantistico onde affrontare la complessità della fattorizzazione di grandi numeri interi, una sfida chiave nella sicurezza dei sistemi crittografici. La tecnologia D-Wave, grazie alle sue capacità di tunneling quantistico, può infatti essere utilizzata in modo da evadere i massimi locali a cui gli algoritmi tradizionali sono soggetti: una capacità che consente un’efficienza maggiore nell’individuare la soluzione globale, ovvero la fattorizzazione corretta.

Il lavoro del gruppo cinese introduce due approcci principali. Il primo si basa sulla conversione del problema di fattorizzazione RSA in un problema di ottimizzazione combinatoria, utilizzando modelli matematici quali l’Ising o il QUBO: modelli che permettono di rappresentare la complessità della fattorizzazione in una forma atta ad essere trattata efficacemente da un computer quantistico D-Wave. Il secondo approccio propone invece di combinare i metodi tradizionali di attacco crittografico assieme all’annealing quantistico al fine di ottimizzare ulteriormente i risultati, in particolare attraverso l’effetto tunnel quantistico. Un approccio che permette di migliorare l’efficacia nell’attacco ai componenti crittografici, portando ad avanzamenti nella risoluzione di problemi critici come il CVP (Closest Vector Problem) e migliorando l’efficienza nella ricerca di vettori vicini.

Al di là dei tecnicismi, uno degli aspetti più innovativi dell’articolo è la descrizione di come il sistema D-Wave Advantage sia riuscito a fattorizzare un numero di 50 bit, un progresso significativo rispetto a esperimenti precedenti, come quelli svolti dalla Purdue University e da Lockheed Martin. I miglioramenti riguardano non solo la riduzione della gamma dei coefficienti nei modelli Ising, ma anche una significativa ottimizzazione nell’utilizzo delle risorse quantistiche, specie in termini di qubit, limitati e preziosi nelle attuali architetture di calcolo quantistico.

L’articolo evidenzia altresì l’importanza della riduzione dimensionale nel miglioramento dell’efficienza dell’algoritmo, consentendo di risolvere problemi di ottimizzazione ad “alta dimensionalità” in modo più gestibile, riducendo il numero di variabili da considerare e semplificando i calcoli necessari. I risultati sperimentali mostrano come l’algoritmo proposto riduca l’intervallo dei coefficienti del modello Ising dell’84% e di quello QUBO dell’80%, migliorando significativamente il tasso di successo nella fattorizzazione.

Vengono infine discussi i limiti delle attuali tecnologie quantistiche, prevedendo ulteriori sviluppi, soprattutto in merito al prossimo rilascio della generazione Advantage2 del D-Wave, che sarà caratterizzata da oltre 7000 qubit ed una topologia migliorata volta ad ottimizzare le prestazioni computazionali. È sottolineato tuttavia come, nonostante i progressi, i computer quantistici universali non siano ancora pronti per eseguire algoritmi come quello di Shor al fine di attaccare la crittografia RSA a larga scala e di come l’annealing quantistico rappresenti una via più promettente nel breve termine. Il gruppo cinese si spinge oltre, affrontando anche il problema delle “barren plateaus” all’interno dei sistemi NISQ (Noisy Intermediate-Scale Quantum), un difetto che impedisce la scalabilità degli algoritmi quantistici quali il VQA (Variational Quantum Algorithms), ma che ancora una volta, secondo il loro studio, l’annealing quantistico è in grado di superare.

Conclusioni

L’avvento del quantum computing rappresenta quindi una delle più grandi criticità per la sicurezza informatica globale dei prossimi decenni. Nonostante le difficoltà tecniche che ancora ostacolano l’implementazione su larga scala di computer quantistici, i progressi scientifici e tecnologici stanno avanzando a un ritmo sempre più rapido. L’annuncio dei ricercatori cinesi, anche se accolto con scetticismo da molti esperti, dimostra che la minaccia quantistica non sia più un’ipotesi lontana, bensì una possibilità concreta che potrebbe materializzarsi prima del previsto.

In tale contesto, le organizzazioni devono iniziare a prepararsi per un futuro in cui la sicurezza basata su RSA potrebbe non essere più sufficiente. Ciò richiede non solo l’adozione di nuove tecnologie crittografiche, ma anche un ripensamento delle strategie di sicurezza complessive. Come affermato da Bruce Schneier, “la sicurezza del futuro non si baserà su un singolo algoritmo, ma su una combinazione di tecnologie ed approcci che possano adattarsi e rispondere rapidamente alle nuove minacce” (Schneier, 2024, p. 10).

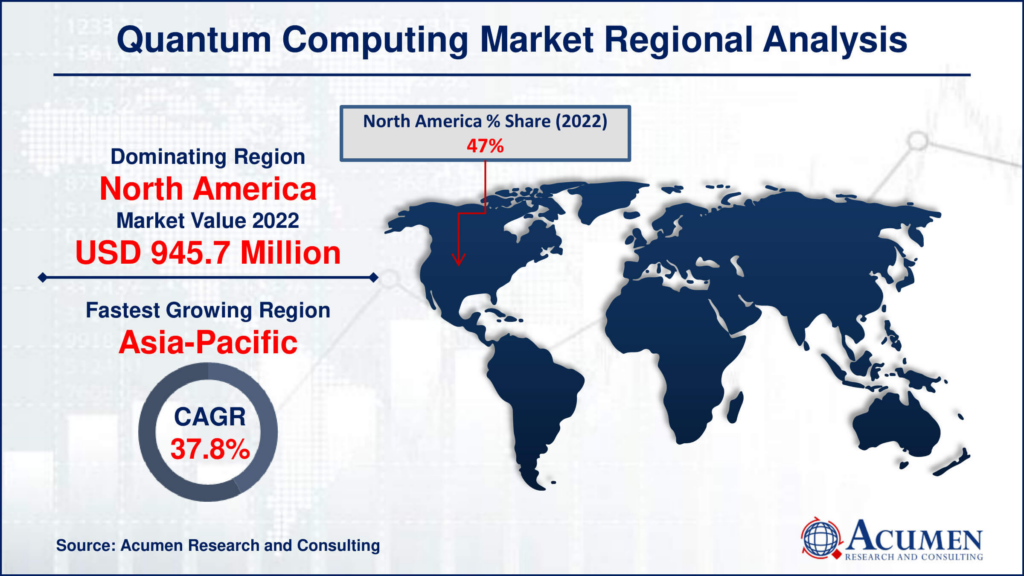

La dimensione geopolitica giocherà infine un ruolo importante in un panorama in continua evoluzione: l’accesso alle tecnologie quantistiche ed alle risorse necessarie per svilupparle è concentrato in pochi Paesi, principalmente Stati Uniti, Cina ed alcune nazioni europee. Ciò determina uno squilibrio di potere che potrebbe influenzare non solo la sicurezza informatica, ma anche sicurezza nazionale e stabilità globale. Come sottolineato nel rapporto dell’Organizzazione per la Cooperazione e lo Sviluppo Economico (OECD), “il controllo delle tecnologie quantistiche avrà implicazioni significative per la governance globale e per il modo in cui i Paesi interagiscano tra loro nel campo della sicurezza e della difesa” (OECD, 2023, p. 31).

Riferimenti bibliografici:

- ENISA. (2022). Quantum computing and cryptography: Threats and countermeasures. European Union Agency for Cybersecurity. p. 15-17.

- NIST. (2022). Post-quantum cryptography: Standardization efforts. National Institute of Standards and Technology. p. 14-16.

- O’Shea, D. (2023). *Quantum computing and cybersecurity: Preparing for the post-quantum era*. Inside Quantum Technology. p. 22.

- Schneier, B. (2024). Breaking RSA with a Quantum Computer. Schneier on Security. p. 10-12.

- US CNSA. (2023). National Security Threat Assessment on Quantum Computing. Committee on National Security Affairs, U.S. Government. p. 19.

- Wu, J., Liu, X., & Zhang, Y. (2022). Factoring integers with sublinear resources on a superconducting quantum processor. arXiv. p. 8.