All’interno del complesso e variegato scenario del conflitto russo-ucraino è notizia preminente degli ultimi giorni lo sconfinamento di truppe ucraine all’interno dell’oblast russo di Kursk: al di là delle innumerevoli speculazioni in merito all’ambito militare, tattico, di propaganda, di cosa possa rappresentare ed a cosa voglia tendere una simile manovra, emerge con prepotenza la frammentazione delle notizie in merito all’evento e l’irritazione dell’intelligence NATO ed USA sul mancato coordinamento e condivisione di informazioni da parte del governo e dei vertici militari ucraini: un tipico caso di OPSEC.

L’Operational Security (OPSEC) costituisce una pratica cruciale volta alla salvaguardia delle informazioni sensibili dalle mani dell’avversario: ha avuto origine dalle operazioni militari, ma oggi si estende ad una vasta gamma di campi, inclusi governi, aziende ed istituzioni, organizzazioni transnazionali.

La definizione di OPSEC si è evoluta nel tempo, adattandosi alle mutevoli minacce ed alle emergenti tecnologie: come riportato dal National Security Agency (NSA), l’OPSEC è “il processo di identificazione, controllo e protezione delle informazioni, generalmente non classificate, che potrebbero essere utilizzate dagli avversari per dedurre i propri piani ed intenzioni” (NSA, 2020).

L’origine dell’OPSEC risale alla Guerra del Vietnam, dove venne per la prima volta formalizzato dagli Stati Uniti quale metodo atto a prevenire che informazioni sensibili cadessero in mani nemiche: l’OPSEC venne implementato con l’intento di ridurre il flusso di dati che i Viet Cong potessero utilizzare per proprio vantaggio tattico (Johnson, 2018). Da allora, l’OPSEC è diventato una componente standard nella pianificazione della sicurezza non esclusivamente riservato ad operazioni militari.

Oggi l’importanza dell’OPSEC è esacerbata dall’era dell’informazione in cui viviamo, nella consapevolezza di come enormi volumi di dati vengano generati e condivisi con una rapidità senza precedenti, richiedendo un approccio dinamico e proattivo alla sicurezza delle informazioni. Nel contesto dell’intelligence, dove la raccolta e l’analisi di informazioni sono fondamentali, l’OPSEC costituisce un elemento essenziale al fine di proteggere non solo le informazioni stesse, ma anche le fonti ed i metodi utilizzati per ottenerle, impedendo agli avversari di comprometterle o sfruttarle a proprio vantaggio (Smith, 2019).

Il quadro concettuale dell’OPSEC

L’Operational Security rappresenta una componente imprescindibile della protezione delle informazioni sensibili ed il mantenimento della superiorità strategica e tattica. Nata durante la guerra del Vietnam, l’OPSEC ha assunto una dimensione globale, applicabile ad una varietà di contesti: militari, governativi ed aziendali.

Principi Fondamentali dell’OPSEC

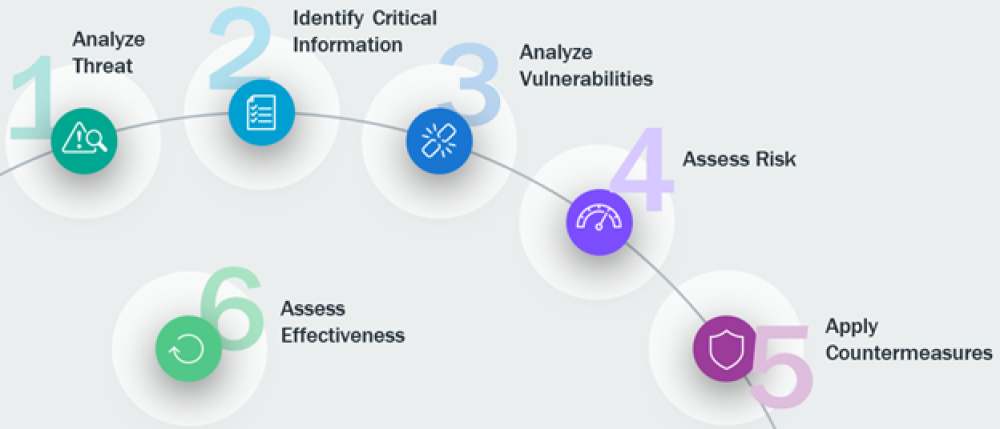

La prima fase del processo OPSEC consiste nell’identificazione delle informazioni critiche che, qualora divulgate, potrebbero compromettere la missione o l’operazione: ciò include qualsiasi aspetto, dalla posizione delle truppe, alla tecnologia impiegata ed ai dettagli dei piani operativi. Secondo il National OPSEC Program and Policy (2020), l’identificazione di tali informazioni richiede un’analisi sistematica delle operazioni in corso e della potenziale esposizione di dati sensibili.

Dopo aver identificato le informazioni critiche, il passo successivo è l’analisi delle potenziali minacce: un processo che implica la valutazione di chi potrebbe essere interessato a tali informazioni e quali capacità possegga per ottenere tali dati. L’Office of the Director of National Intelligence (ODNI) sottolinea l’importanza di considerare un’ampia gamma di minacce, che includa attori statali, non statali, e insider (personale interno) malintenzionati (ODNI, 2021).

La valutazione delle vulnerabilità si focalizza sulle debolezze che potrebbero essere sfruttate da una minaccia al fine di accedere alle informazioni protette: un passaggio che richiede una comprensione dettagliata delle procedure di sicurezza attuali e della loro efficacia. Attraverso un’analisi dettagliata diventa possibile rivelare lacune nella sicurezza fisica, nelle comunicazioni o nei sistemi informatici che necessitano di rafforzamento.

Integrando le informazioni ottenute dalle analisi delle informazioni critiche, delle minacce e delle vulnerabilità, è possibile compiere una valutazione dei rischi: un processo che aiuta a determinare la probabilità che una minaccia si concretizzi e l’impatto che avrebbe sulla missione od operazione. Secondo la National Security Agency (NSA, 2019), la valutazione dei rischi permette di prioritizzare le risorse di sicurezza ed applicare le misure di mitigazione in modo più efficace.

L’ultima fase del processo OPSEC è l’implementazione di misure di controazione appropriate al fine di mitigare i rischi identificati: ciò include un’ampia gamma di concetti, dal rafforzamento delle misure di sicurezza fisica, alla revisione delle politiche di sicurezza, all’adozione di tecnologie avanzate per la protezione dei dati. La difesa in profondità è una strategia raccomandata, che prevede l’uso di diversi strati di sicurezza atti a proteggere le risorse critiche.

Interrelazione tra OPSEC ed altre discipline di sicurezza

L’efficacia dell’Operational Security nel proteggere le informazioni sensibili e mantenere la superiorità operativa è intrinsecamente legata alla sua capacità di integrarsi con altre discipline di sicurezza: un’interdipendenza cruciale al fine di un approccio omnicomprensivo alla sicurezza, specialmente nel contesto odierno costellato da minacce complesse e multidimensionali.

Integrazione tra OPSEC e sicurezza informatica

L’interrelazione tra OPSEC e sicurezza informatica è fondamentale, dato l’aumento delle minacce cibernetiche in grado di compromettere tanto dati fisici che digitali. L’OPSEC si focalizza sulla protezione delle informazioni da divulgazioni non autorizzate, mentre la sicurezza informatica si concentra più direttamente sulla protezione dei dati contro accessi, usi, divulgazioni, interruzioni, modifiche o distruzioni non autorizzate.

Tecniche di Sicurezza Informatica supportate dall’OPSEC:

- Crittografia: l’OPSEC può stabilire quali dati richiedano crittografia, mentre la sicurezza informatica implementa algoritmi di crittografia avanzati volti a proteggere tali dati (Smith, 2020).

- Sicurezza delle reti: l’OPSEC identifica le informazioni chiave che necessitino protezione speciale durante la trasmissione, guidando l’implementazione di firewall, intrusion detection system (IDS) ed intrusion prevention system (IPS) onde salvaguardare tali informazioni.

Un esempio pertinente di tale integrazione è l’uso di Virtual Private Network (VPN) che criptano i dati trasmessi tra diversi siti, una tecnica essenziale al fine di proteggere le comunicazioni in ambienti ad alto rischio.

Interazione tra OPSEC e sicurezza fisica

La sicurezza fisica si occupa della protezione di persone, infrastrutture, beni materiali ed informazioni contro danni fisici od interferenze, mentre l’OPSEC rafforza la sicurezza fisica identificando specifiche minacce che potrebbero non essere state considerate in una valutazione standard di sicurezza.

Collaborazione tra OPSEC e sicurezza fisica:

- Controlli di accesso: l’OPSEC aiuta a definire chi dovrebbe avere accesso a determinate aree o informazioni, supportando la sicurezza fisica nella progettazione e implementazione di sistemi di controllo accessi efficaci (Office of the National Coordinator for Security, 2021).

- Sorveglianza: l’uso di sistemi di sorveglianza è spesso guidato da analisi OPSEC, le quali possono indicare specifiche aree di rischio elevato che necessitino di monitoraggio intensivo.

Sinergie tra OPSEC e gestione del rischio

La gestione del rischio, che valuta la probabilità e l’impatto di eventi avversi, è un’altra area in cui l’OPSEC gioca un ruolo critico: l’OPSEC fornisce un contesto atto alla valutazione dei rischi focalizzandosi sulle informazioni essenziali che, qualora compromesse, potrebbero causare danni significativi.

Contributi OPSEC alla gestione del rischio:

- Identificazione dei rischi: l’OPSEC identifica specifiche vulnerabilità informazionali che possono trasformarsi in rischi tangibili, aiutando i gestori del rischio a formulare strategie di mitigazione (Risk Management Institute, 2019).

- Mitigazione: le strategie di mitigazione basate su valutazioni OPSEC possono includere la scelta di alternative operative meno rischiose od il rafforzamento delle misure di protezione.

OPSEC e continuità operativa

La continuità operativa si assicura che le funzioni critiche dell’organizzazione possano continuare durante e dopo un disastro od un’interruzione di servizio. L’OPSEC assicura che le informazioni critiche siano protette anche in tali scenari, supportando la resilienza organizzativa.

Integrazione OPSEC in piani di continuità operativa:

- Pianificazione di emergenza: l’OPSEC può informare la pianificazione di emergenza identificando quali informazioni siano vitali per il mantenimento delle operazioni essenziali.

- Recupero delle informazioni: garantire che le informazioni critiche siano adeguatamente salvate su backup e possano essere recuperate rapidamente dopo un’interruzione è un punto di contatto chiave tra OPSEC e continuità operativa.

L’OPSEC nell’intelligence militare

Il ruolo dell’OPSEC nell’ambito della raccolta e analisi di intelligence

L’Operational Security è un elemento vitale per la sicurezza delle operazioni di intelligence militare: si basa sulla protezione delle informazioni sensibili che, se compromesse, potrebbero minacciare il successo delle operazioni militari. La National Security Agency (NSA) definisce l’OPSEC come un processo sistematico per identificare informazioni sensibili e successivamente implementare misure per proteggerle (National Security Agency, 2020).

Nell’ambito dell’intelligence, l’OPSEC è utilizzata al fine di tutelare dati quali i piani di missione, le posizioni delle truppe, le capacità di mezzi ed armamenti e le comunicazioni. Il Dipartimento della Difesa degli Stati Uniti (DoD) sottolinea come la mancata implementazione di efficaci misure di OPSEC possa portare alla perdita di vite umane, al fallimento delle missioni ed al degrado delle capacità operative (Department of Defense, 2019).

Come poc’anzi dettagliato, un aspetto chiave dell’OPSEC nell’intelligence militare è la sua interdipendenza con altre forme di sicurezza: l’OPSEC lavora in sinergia con la sicurezza fisica, la sicurezza informatica, e la counterintelligence onde formare una barriera complessiva contro la perdita di informazioni (Office of the Director of National Intelligence, 2018).

L’impiego dell’OPSEC in operazioni specifiche

Un esempio storico dell’efficacia dell’OPSEC è rappresentato dall’operazione “Desert Storm” del 1991: durante la missione, le forze coalizzate guidate dagli Stati Uniti hanno attuato misure di OPSEC al fine di mascherare i movimenti delle truppe e le strategie di attacco. Ciò ha incluso la disseminazione di informazioni fuorvianti e l’uso di tecniche di inganno volte a confondere le forze irachene riguardo al timing ed alla locazione degli attacchi (Fitzsimmons, 2013).

L’OPSEC è stato cruciale anche nella più recente operazione che ha portato all’eliminazione di Osama bin Laden, denominata operazione “Neptune Spear”: la CIA e le forze speciali hanno utilizzato l’OPSEC in modo da mantenere il massimo riserbo sulla missione, evitando la fuga di notizie che avrebbero potuto compromettere l’operazione o mettere in pericolo le vite degli operatori (Pfarrer, 2012).

Processo di pianificazione OPSEC in scenari militari

Il processo di pianificazione dell’OPSEC inizia con la comprensione dell’ambiente operativo e la determinazione delle informazioni critiche che devono essere protette: ciò include l’analisi delle capacità nemiche di raccogliere informazioni di intelligence e la valutazione delle proprie vulnerabilità. Le agenzie di intelligence utilizzano strumenti quali le “Threat, Risk, Vulnerability Assessments” (TRVA) al fine di identificare e valutare tali minacce (Joint Chiefs of Staff, 2014).

Quale passo successivo, vengono formulate ed implementate misure di contro-reazione, che possono spaziare da tecniche fisiche, quali il camuffamento o la protezione delle infrastrutture, a metodi più tecnologici, quali l’utilizzo di software per la sicurezza delle comunicazioni. La formazione del personale gioca un ruolo critico in questa fase, poiché gli individui devono essere consapevoli delle procedure di OPSEC, nonché addestrati su come applicarle con efficacia.

Implementazione delle procedure OPSEC durante le operazioni

Durante le operazioni, l’OPSEC è costantemente monitorata ed adattata in base all’evoluzione dello scenario e delle minacce emergenti: le forze armate statunitensi, ad esempio, utilizzano il concetto di “OPSEC Continuous Monitoring and Assessment” (OCMA), che prevede la sorveglianza continua dell’efficacia delle misure di OPSEC e l’aggiustamento delle medesime in tempo reale (U.S. Army, 2017).

L’implementazione efficace dell’OPSEC richiede una collaborazione interdisciplinare tra analisti, operatori sul campo, e supporto logistico: un approccio integrato che assicura che tutte le componenti di una missione siano allineate con gli obiettivi di sicurezza e che le informazioni critiche rimangano protette da accessi non autorizzati o da divulgazioni accidentali.

Metodologie e tecniche di OPSEC

Minimizzazione della segnatura

La minimizzazione della segnatura è una tecnica essenziale dell’OPSEC che mira a ridurre la visibilità e la rilevabilità delle operazioni e delle attività ai sensi dell’osservazione nemica: un approccio che si concentra su varie forme di emissioni, quali quelle elettromagnetiche, acustiche e visive, al fine di diminuire la probabilità di intercettazione e sfruttamento da parte degli avversari.

Controllo delle emissioni elettromagnetiche

Le emissioni elettromagnetiche sono uno dei canali più comuni attraverso cui le informazioni possono essere involontariamente diffuse: la loro gestione include tecniche quali l’utilizzo di schermature, la limitazione della potenza di trasmissione e l’impiego di tecniche di spread spectrum onde mascherare i segnali trasmessi (Knott, Schaeffer, & Tuley, 2004). Tali misure riducono la rilevabilità di sistemi critici, quali centri di comando e controllo, radar o comunicazioni mobili.

Misurazione del rumore operativo

Il rumore operativo, sia esso acustico che visivo, può fornire agli avversari informazioni preziose sulle attività in corso: l’addestramento delle truppe ad operare in modo silenzioso e l’utilizzo di tecnologie per la riduzione del rumore sono vitali al fine di mantenere l’efficacia dell’OPSEC. Le operazioni notturne, ad esempio, spesso richiedono una rigorosa disciplina nel controllo del rumore e dell’illuminazione per evitare la rilevazione (US Army, 2006).

Implementazione di misure di sicurezza fisica ed informatica

La sicurezza fisica ed informatica è fondamentale onde proteggere le informazioni sensibili dall’essere scoperte e sfruttate: le tecniche utilizzate coprono un ampio spettro, dalla crittografia delle comunicazioni, alla sicurezza dei dispositivi di memorizzazione e trasmissione dei dati.

Criptazione delle comunicazioni

La crittografia è una delle principali difese contro la perdita di informazioni: tecnologie quali la crittografia end-to-end sono essenziali al fine di proteggere le comunicazioni in ambienti insicuri. La National Security Agency (NSA) degli Stati Uniti fornisce linee guida per l’uso di algoritmi di crittografia robusti, cruciali per mantenere la confidenzialità delle comunicazioni tattiche e strategiche (NSA, 2020).

Sicurezza dei dispositivi di memorizzazione e trasmissione dati

Proteggere i dispositivi utilizzati per memorizzare e trasmettere informazioni sensibili è altrettanto importante: l’adozione di misure di sicurezza fisica, quali l’uso di casseforti sicure e di controlli d’accesso biometrico, insieme a software di sicurezza avanzato, può significativamente diminuire le vulnerabilità (Smith, 2018).

Criticità e complessità dell’OPSEC nel contesto odierno

L’OPSEC si trova oggi ad affrontare criticità senza precedenti dovute all’avanzamento tecnologico ed alla crescente interconnessione globale: la diffusione della tecnologia digitale e la proliferazione delle piattaforme di comunicazione hanno ampliato notevolmente il campo d’azione degli attori ostili, rendendo la protezione delle informazioni sensibili sempre più complessa (National Security Agency, 2020).

La guerra cibernetica rappresenta una delle principali minacce all’OPSEC contemporanea: attacchi informatici sofisticati mirano a penetrare le reti militari e governative per rubare o compromettere informazioni critiche. Secondo Clarke e Knake (2019), le tecniche di cyberwarfare includono malware, ransomware ed attacchi di phishing che possono eludere le difese tradizionali e sfruttare le vulnerabilità umane e tecnologiche.

L’avvento della big data e dell’intelligenza artificiale (IA) ha trasformato l’analisi delle informazioni in modo significativo: tali questi strumenti possono migliorare la capacità di elaborazione delle informazioni, ma presentano, di converso, anche nuove rilevanti vulnerabilità. L’analisi predittiva e l’apprendimento automatico possono essere sfruttati per identificare modelli di comportamento e prevedere movimenti o decisioni, compromettendo in tal modo le operazioni (Omand, 2018).

Le missioni internazionali introducono complessità aggiuntive nell’OPSEC: la necessità di condividere informazioni tra paesi alleati può entrare in conflitto con la necessità di proteggere tali dati da divulgazione non autorizzata. Secondo la NATO Cooperative Cyber Defence Centre of Excellence (2021), la gestione dell’OPSEC in un ambiente di coalizione richiede protocolli di sicurezza condivisi ed una mutua comprensione delle pratiche di sicurezza tra gli Stati membri.

Una criticità crescente nell’OPSEC è rappresentata dalla minaccia interna: personale con accesso autorizzato può diventare una fonte di perdite di informazioni, sia con intenzionalità che per negligenza. La protezione contro tali minacce richiede un approccio omnicomprensivo che includa controlli di sicurezza psicologici e comportamentali, oltre alla supervisione ed al monitoraggio continuo delle attività del personale (Greenberg, 2019).

L’adozione di nuove tecnologie come l’IoT (Internet of Things) e le reti 5G estende il campo delle vulnerabilità: gli apparati IoT sono spesso progettati con scarsa attenzione alla sicurezza, rendendo i dispositivi facilmente sfruttabili da attori malintenzionati; le reti 5G, pur offrendo maggiore velocità e connettività, aumentano anche il numero di vettori di attacco possibili, ampliando così il perimetro da difendere (Johnson, 2021).

L’uso crescente dei servizi cloud da parte delle organizzazioni militari e di intelligence presenta ulteriori sfide per l’OPSEC: le informazioni sensibili vengono spesso memorizzate su server remoti, gestiti da terze parti, complicando significativamente il controllo diretto sulla sicurezza dei dati. Secondo un rapporto del Center for Strategic and International Studies (2021), è essenziale che le entità governative adottino rigide politiche di sicurezza dei dati e negozino accordi di servizio che includano forti garanzie sulla sicurezza e sulla privacy.

Le operazioni psicologiche, che mirano ad influenzare, dirigere, od ingannare il pensiero del personale militare e civile, rappresentano una minaccia diretta all’OPSEC: la disinformazione e la propaganda possono distorcere le percezioni ed indebolire la coesione e la fedeltà interne, compromettendo irrimediabilmente la sicurezza operativa. Recenti studi suggeriscono come la formazione del personale sull’identificazione ed il contrasto delle tecniche di manipolazione delle informazioni sia cruciale al fine di mantenere l’integrità delle operazioni (Smith, 2020).

Con l’aumento dell’utilizzo di dispositivi mobili e personali nel contesto lavorativo, garantire l’OPSEC richiede protocolli specifici volti alla gestione della sicurezza di tali dispositivi: la perdita od il furto di dispositivi contenenti informazioni sensibili può portare a gravi compromissioni. L’implementazione di tecnologie quali la crittografia end-to-end e l’autenticazione multi-fattore è fortemente raccomandata al fine di proteggere i dati anche in caso di perdita fisica del dispositivo (Wilson, 2022).

L’efficacia delle strategie di OPSEC deve essere continuamente valutata onde assicurare che esse rimangano rilevanti contro le minacce in evoluzione: ciò include la revisione regolare delle politiche, l’esecuzione di audit di sicurezza, e la conduzione di esercitazioni di simulazione idonee a testare la resilienza delle pratiche in atto. L’uso di software avanzato per il monitoraggio delle reti e l’analisi comportamentale può infine fornire indicazioni tempestive in merito a possibili violazioni (Davis, 2022).

Uno degli aspetti più critici dell’OPSEC è la formazione del personale: l’istruzione continua su minacce emergenti, tecniche sicure di comunicazione e comportamenti da evitare è quantomai vitale. I programmi di formazione dovrebbero essere aggiornati regolarmente affinché possano riflettere le nuove realtà tecnologiche e le minacce in continua evoluzione (Brown, 2021).

Riferimenti bibliografici:

- Johnson, L. (2018). Operational Security Management in Violent Environments. Springer.

- National Security Agency. (2020). OPSEC: Preserving our operational capabilities.

- Smith, R. (2019). Intelligence and Information Security: A New Era of Complexity. Journal of Strategic Studies, 42(2), 263-288.

- National OPSEC Program and Policy. (2020). Guidelines for the National OPSEC Program.

- Office of the Director of National Intelligence. (2021). Threat Assessment Capabilities.

- National Security Agency. (2019). Risk Management Framework: Learn from Experiences.

- Smith, J. (2020). Cybersecurity and OPSEC Integration: Protecting Organizational Data. Journal of Information Security, 34(2), 112-130.

- Office of the National Coordinator for Security. (2021). Best Practices in Integrating OPSEC and Physical Security. Department of Security Publications.

- Risk Management Institute. (2019). Integrating Risk Management with Operational Security. RMI Press.

- Department of Defense. (2019). Operations security. [White paper].

- Fitzsimmons, S. (2013). Special operations and strategy: From World War II to the War on Terrorism. Routledge.

- Joint Chiefs of Staff. (2014). Joint Publication 3-13.3, Operations Security. [Military guide].

- National Security Agency. (2020). Information assurance symposium. [Conference proceedings].

- Office of the Director of National Intelligence. (2018). National intelligence strategy. [Government document].

- Pfarrer, C. (2012). Seal Target Geronimo: The inside story of the mission to kill Osama bin Laden. St. Martin’s Press.

- U.S. Army. (2017). Army techniques publication 2-01.3, Intelligence Preparation of the Battlefield. [Field manual].

- Knott, E., Schaeffer, J., & Tuley, M. T. (2004). Radar cross section (2nd ed.). SciTech Publishing.

- US Army. (2006). Field Manual 3-0, Operations. Department of the Army. [Field manual].

- National Security Agency. (2020). National Information Assurance Policy on the Use of Public Standards for the Secure Sharing of Information Among National Security Systems.

- Smith, R. E. (2018). Elementary Information Security (2nd ed.). Jones & Bartlett Learning.

- Clarke, R. A., & Knake, R. K. (2019). The Fifth Domain: Defending Our Country, Our Companies, and Ourselves in the Age of Cyber Threats. Penguin Press.

- Greenberg, A. (2019). Sandworm: A New Era of Cyberwar and the Hunt for the Kremlin’s Most Dangerous Hackers. Doubleday.

- Johnson, L. (2021). Emerging Cybersecurity Threats and Challenges in the 5G Era. Journal of Cyber Policy, 6(1), 67-82.

- National Security Agency. (2020). Operational Security (OPSEC) in the Age of Ubiquitous Connectivity. NSA Cybersecurity Advisory.

- NATO Cooperative Cyber Defence Centre of Excellence. (2021). Cyber Defence in the Context of Joint Military Operations. NATO CCDCOE Publications.

- Omand, D. (2018). How Spies Think: Ten Lessons in Intelligence. Penguin UK.

- Brown, J. (2021). The Critical Role of Ongoing Security Education in Operational Security. Journal of National Security, 15(3), 204-219.

- Center for Strategic and International Studies. (2021). Challenges in Cloud Security for Government Agencies. CSIS Reports.

- Davis, M. (2022). Operational Security in the Age of Persistent Surveillance. Security & Strategy Quarterly, 18(2), 112-130.

- Smith, T. (2020). Psychological Operations and Information Security: Overlapping Domains. International Journal of Intelligence and Counterintelligence, 33(4), 771-790.

- Wilson, K. (2022). Securing Mobile Devices in High-Security Environments. Cybersecurity Magazine, 22(1), 58-76.